Ваши настройки DNS могут нарушать вашу конфиденциальность

Мы говорили о достоинствах VPN (виртуальной частной сети) для защиты вашей конфиденциальности и безопасности ваших подключений в сети. Если у вас есть служба VPN, работающая на вашем локальном устройстве, все данные (если вы маршрутизируете все данные через VPN) зашифрованы с вашего устройства на сервер VPN. В зависимости от провайдера VPN, ваши данные впоследствии могут быть анонимными, поскольку любой, кто «слушает» входящий и исходящий трафик VPN-сервера, увидит гудение данных, источником и получателем которого будет IP-адрес VPN-сервера. Не ваш настоящий IP.

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)

![]()

Рекламное объявление

Что такое DNS?

DNS означает Служба доменных имен. Краткое объяснение состоит в том, что он выполняет перевод из понятных для человека имен URL (например, www.imore.com) в адреса назначения компьютеров интернет-служб, называемые IP-адресами (интернет-протоколом). Думайте об этом как о телефонных контактах. Когда вы вводите контактную информацию Салли, вы добавляете ее имя, адрес и номер телефона. Вам больше не нужно запоминать номер. Теперь вы можете попросить Siri позвонить Салли, и Siri будет знать правильный номер телефона для звонка. Хотя DNS значительно упрощен, на самом деле он работает точно так же. Вам не нужно знать IP-адрес imore.com при посещении. Вам просто нужно ввести имя и готово.

DNS может утечка вашей информации

Даже если вы используете службу VPN, есть некоторые предостережения, которые могут повлиять на степень конфиденциальности вашего доступа в Интернет.

Утечка DNS локального VPN-клиента

Если вы проявили инициативу, возможно, вы уже приобрели VPN у поставщика услуг. Вы можете подумать, что если вы используете клиентское программное обеспечение VPN, вы в безопасности от посторонних глаз. Не обязательно верно. Если ваш Mac или устройство iOS похоже на большинство компьютеров, подключенных к домашней сети, его способ подключения к Интернету использует автоматическую конфигурацию IP, которая называется DHCP (протокол динамической конфигурации хоста). Это дает вашему компьютеру IP-адрес для передачи данных, адрес шлюза, чтобы сообщить вашему компьютеру, куда идти для подключения к компьютерам за пределами вашей локальной сети, и IP-адрес DNS-сервера (обычно это тот же IP-адрес, что и ваш шлюз, поскольку он, скорее всего, тот же компьютер или роутер).

Проблема здесь в том, что, хотя ваш VPN-клиент будет захватывать ваши привязанные к Интернету данные и шифровать их на пути к провайдеру VPN, доменные имена, к которым вы хотите подключиться, отправляются на DNS вашей внутренней сети. DNS внутренней сети не отправляет запросы на имя через вашу VPN. Он будет отправлять запросы «в открытом виде», несмотря на то, что на вашем компьютере запущено клиентское программное обеспечение VPN. Это означает, что, хотя ваши данные могут быть зашифрованы с помощью VPN, места, которые вы посещаете, и устанавливаемые вами соединения по-прежнему доступны через информацию запроса DNS.

Утечка DNS через сеть VPN

Не все используют локальный (на вашем устройстве) VPN-клиент, а вместо этого используют доступный по сети шлюз, который обеспечивает доступ к VPN для нескольких сетевых клиентов. Проблема с этой конфигурацией заключается в том, что, поскольку большинство домашних сетей имеют локальный DNS-сервер; запросы от вашего компьютера к DNS-серверу могут проходить не через VPN, а напрямую через Интернет в незашифрованном виде, если ваш DNS также не настроен на отправку запросов через VPN. Как и проблема с DNS с использованием программного обеспечения локального VPN-клиента, ваши запросы доменного имени могут проходить через незашифрованное соединение, даже если ваши данные зашифрованы. Все запросы на доменное имя (если вы заходите в Интернет) по-прежнему могут быть захвачены.

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)

Что можно сделать, чтобы предотвратить утечку DNS

Вы можете кое-что сделать, чтобы не допустить утечки личной информации через DNS.

Локальный VPN-клиент

При использовании VPN-клиента для локального устройства измените IP-адреса DNS-сервера на службу, которая существует в Интернете (например, DNS-серверы Google 8.8.8.8 и 8.8.4.4). Это заставляет ваши DNS-запросы проходить через зашифрованное VPN-соединение и делать внешние запросы. Однако у этого метода есть две проблемы. Во-первых, обработка ваших DNS-запросов может занять немного больше времени. На то, чтобы попросить вашего соседа Фреда, который живет в пяти домах ниже, дать вам номер Салли, потребуется больше времени, чем на то, чтобы вы просто посмотрели его в своих контактах. Во-вторых, компьютеры локальной сети, требующие преобразования DNS, не будут работать, поскольку DNS-серверы Google ничего не знают о компьютерах, которые существуют в вашей сети.

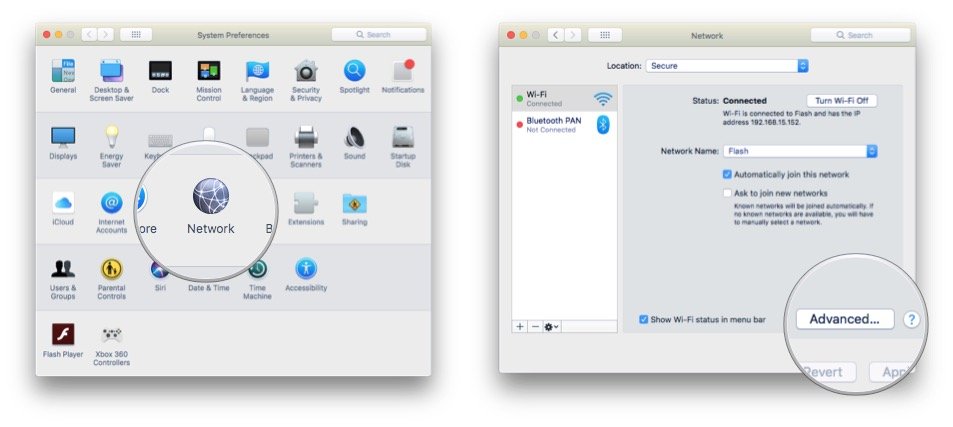

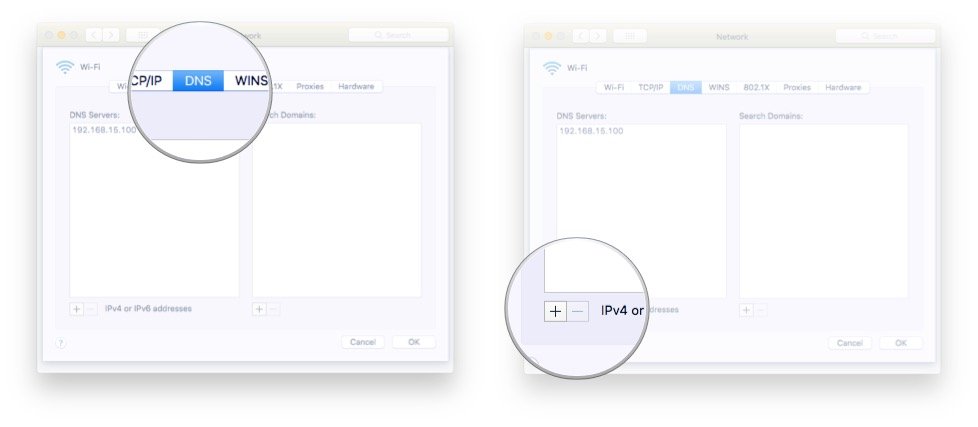

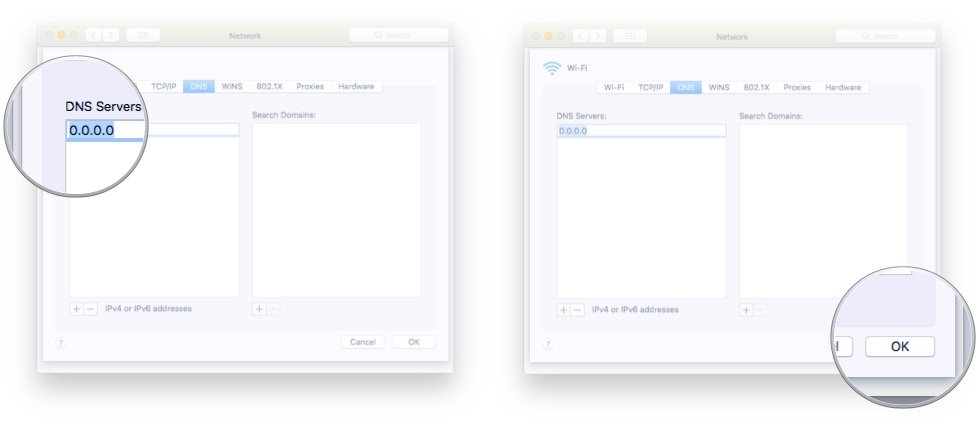

Чтобы изменить информацию о DNS в macOS High Sierra:

- Запустите Системные настройки.

- Выбирать Сеть.

- Выбирать Передовой.

- Выбирать DNS.

- Выделите текущий IP-адрес DNS и Удалить Это.

- Добавлять и новый IP-адрес DNS, такой как Google 8.8.8.8.

Нажмите Ok.

- Убедитесь, что ваша информация не просочилась на www.ipleak.net.

Сетевой VPN-клиент

Если вы используете VPN-соединение на основе маршрутизатора / шлюза, убедитесь, что ваш локальный DNS также использует VPN в качестве шлюза. Это позволяет избежать проблем, связанных с отсутствием локальной службы DNS для преобразования имен для преобразования имен компьютеров в локальной сети.

Проверьте, не протекает ли что-нибудь

Проверьте, не происходит ли утечка информации DNS, зайдя на сайт www.ipleak.net. Он сообщит вам, все ли вы настроили правильно, а также сможет определить, передаются ли другие личные данные.

![]()

Рекламное объявление

Несколько заключительных мыслей

Вдохновением для этой статьи послужили новости о том, что DNS через TLS приходит на Android. TLS означает безопасность транспортного уровня. По сути, он работает аналогично HTTPS-соединению, которое вы устанавливаете при подключении к своему банку. Он будет шифровать DNS-запросы, отправленные на DNS-сервер. Я рад такому дополнению, но меня беспокоит, что люди могут спутать это с обеспечением конфиденциальности. Проблема с DNS через TLS заключается в том, что вы просто меняете место, где кто-то может просматривать запросы DNS, которые вы делаете. Таким образом, вместо того, чтобы ваш интернет-провайдер видел ваши DNS-запросы, вы подключаетесь к DNS-серверу с поддержкой TLS. Гораздо лучший способ убедиться, что ваши данные являются конфиденциальными, – это убедиться, что ваши данные DNS выходят из вашего VPN-соединения.

Вы проверяли свои DNS-запросы на ipleak.net? Были ли у вас утечки данных? Дайте нам знать об этом в комментариях!

Мы тестируем и проверяем VPN-сервисы в контексте легального использования в развлекательных целях. Например:

1.Доступ к услуге из другой страны (в соответствии с условиями этой услуги).

2.Защита вашей онлайн-безопасности и усиление вашей конфиденциальности в Интернете за границей.

Мы не поддерживаем и не оправдываем незаконное или злонамеренное использование VPN-сервисов. Использование платного пиратского контента не одобрено и не одобрено Future Publishing.

Мы можем получать комиссию за покупки, используя наши ссылки. Узнать больше.

Это 10 лучших игр про Марио

Марио сыграл более 250 игр за последние 35 лет. Мы взяли на себя трудную задачу определить, какие из них являются лучшими из лучших.